IT-Sicherheit an Hochschulen: Schwachstellen und Präventionsmaßnahmen

IT-Sicherheit an Hochschulen: Schwachstellen und Präventionsmaßnahmen

20.05.22

Auch Institutionen der höheren Bildung und Forschungsstandorte werden immer wieder Opfer von Cyberkriminalität. Um dieser Bedrohung zu begegnen, veröffentlichte die Europäische Kommission zu Beginn des Jahres den Guide „Tackling R&I [Research and Innovation] foreign interference„. Basierend auf diesen Empfehlungen der EU-Kommission haben wir die häufigsten Schwachstellen der IT-Infrastruktur an Forschungs- und Lehreinrichtungen zusammengefasst und zeigen, welche Präventionsmaßnahmen für mehr Datensicherheit ergriffen werden können.

Die EU-Kommission veröffentlichte im Januar 2022 den Guide „Tackling R&I foreign interference„, in welchem unter anderem mögliche IT-Sicherheitsrisiken innerhalb der europäischen Hochschul- und Forschungslandschaft diskutiert werden. Die erhöhte Belastung der informationstechnologischen Infrastruktur zu Beginn der Covid-19-Pandemie legte einige Sicherheitslücken offen und zeigte – gerade bezüglich des Datenschutzes – bedenkliche Schwachstellen auf. Durch die situationsbedingte Systemvergrößerung erhöhte sich auch die potentielle Angriffsfläche. Diese Gefahrenquellen verdeutlichen die Notwendigkeit von interinstitutionellen digitalen Netzwerken. Diese sollten komplexe und fähige IT-Sicherheitsstrukturen beinhalten, da Hochschulen begehrte Ziele für Cyberattacken sind.

Basierende auf dem von der EU-Kommission veröffentlichten Guide haben wir hier die häufigsten Schwachstellen der IT-Infrastruktur an Forschungs- und Lehreinrichtungen zusammengefasst und zeigen, welche Präventionsmaßnahmen ergriffen werden können.

1. Online-Ressourcen

Eine Schwachstelle in vielen IT-Systemen von Forschungs- und Lehreinrichtungen bilden Online-Ressourcen. Studierende wie auch Mitarbeitende können in der Regel auf zwei Wegen auf die von der Hochschule bereitgestellten Ressourcen zugreifen: Zum einen über einen ortsbasierten und zum anderen über einen user-basierten Zugang.

- Ortsbasierte Zugänge sind an das Netzwerk der Einrichtung vor Ort gebunden. Es bedarf der physischen Präsenz am Institut, um auf die Ressourcen zuzugreifen.

- User-basierte Zugänge auf dieses Netzwerk können durch einen Login erfolgen; hierbei Bedarf es keiner psychischen Präsenz an der Hochschule. Ein Zugriff kann zum Beispiel mittels VPN oder durch ein Benutzerkonto erfolgen.

Diese Form des user-basierten Zugangs gewann besonders seit der Covid-19-Pandemie an Beliebtheit, jedoch birgt diese auch mehr Risikofaktoren. Angreifer:innen haben leichteres Spiel, verschiedene Sicherheitsstufen der individuellen Endgeräte zu passieren, um so Zugriff auf institutionsbezogene wie auch private Daten zu erhalten. Institutionen, die keinen breiten Zugang zu Online-Ressourcen aufgrund von z.B. kleinerem Budget bieten können, greifen oft auf Seiten zurück, die Zugriff auf größere Online-Bibliotheken garantieren. Dieser Service wird oft durch Paywall-umgehende Dienste möglich.

Diese Art der Zugangsbeschaffung ist jedoch mit einem erhöhten Sicherheitsrisiko verbunden, da bei Nutzung der Dienste oft Drittanbieter verwendet werden und so User-Daten gespeichert werden. Sollten diese nutzerbezogenen Daten dann von einer externen Person gehackt werden, so hat diese die Möglichkeit, institutsbezogenen Benutzerdaten für eine unerlaubte Anmeldung auf dem Hochschul-Netzwerk oder anderen Diensten. Daher bieten Institutionen, die eine Vielzahl von Abonnements bei solchen Dienstleistern haben, eine größere Angriffsfläche.

2. IT-Infrastruktur

Die IT-Infrastruktur an Hochschulen ist sehr komplex und besteht aus kabelgebundenen und kabellosen Netzwerken. Einige Dienste werden in anderen Häusern ausgelagert. Doch die Liste der ausgelagerten Dienste ist öffentlich zugänglich. So können z.B. E-Mail-Funktionen durch solche Dienste erfüllt werden. Diese sind dann durch Open Source Intelligence (OSINT) sichtbar.

Während der letzten Semester, die aufgrund der Covid-19-Pandemie zu großen Teilen ins Digitale verlagert wurden, ist die IT-Infrastruktur der Hochschulen ausgeweitet worden. Durch den erhöhten Gebrauch von z.B. privaten Endgeräten ist es auch zu einer Vermischung von persönlichen und institutionsbezogenen Aktivitäten gekommen. Dies erschwert eine adäquate Überwachung aller Hard- wie auch Softwarenutzung.

3. Forschungslabore

Dadurch, dass sich auf den Servern von Forschungslaboren im Regelfall noch unveröffentlichtes Material befindet, sind solche Einrichtungen ein beliebtes Angriffsziel für Cyberangriffe, da dieses Material als besonders “wertvoll” angesehen wird. Das verwendete Equipment von Forschungseinrichtungen ist oft ungenügend gesichert. Auch werden Ergebnisse von z.B. Datensammlungen öffentlich zugänglich gemacht.

Generell zielen Cyberangriffe stets auf die Ausnutzung von Schwachstellen ab. Eine Möglichkeit, sich Zugang zu dem Netzwerk zu beschaffen, sehen Angreifer:innen z.B. in Personen, die an der Einrichtung studieren, arbeiten oder diese nur z.B. für einen Vortrag besuchen. Aber auch die Abteilungen, die den technischen Support stellen und die digitale Infrastruktur betreuen, können eine Angriffsfläche bieten.

4. Forschende

Die EU-Kommission empfiehlt, schon beim Onboarding von wissenschaftlichen Mitarbeiter:innnen eine Hintergrundüberprüfung durchzuführen. Aufgrund der Publish-or-Perish-Mentalität lastet auf Forschenden oft ein enormer Druck – infolgedessen könnten Forschende sich eher riskant verhalten und so womöglich unwissentlich die Datensicherheit gefährden. Es liegt deshalb auch in der Verantwortung der Hochschuleinrichtung, neue Mitarbeiter:innen – auch Honorarkräfte – in puncto Datensicherheit ausreichend zu schulen.

Ein zusätzliches Risiko geht von vernetzten Forschungsgeräten aus. Aber auch das Nutzen von Webdiensten sowie das Herunterladen von Software zur Umgehung einer Paywall, um so Zugang zu wissenschaftlichen Publikationen und anderen Forschungsinhalten zu erhalten, kann riskant sein. So kann es passieren, dass Malware in die Infrastruktur einer Einrichtung eingeschleust wird. Desweiteren gilt es zu beachten, dass Forschende, die sich z.B. in einem Sabbatical befinden oder während eines unbezahlten Urlaubs an eine sich im Ausland befindende Organisation gehen, möglicherweise noch ihren Mitarbeiterstatus an ihrer Heimatorganisation behalten und somit auch weiterhin Zugang zu der heimischen Infrastruktur und Ressourcen haben.

5. Verwaltung / Forschungssupport

Verwaltungsmitarbeitende haben Zugang zu weiteren oder anderen Systemen und Datenbanken als Forschende. Dazu gehören auch Informationen zu finanziellen, rechtlichen wie persönlichen Informationen von Forschenden wie z.B. Gehalt, historische Reisedaten, Projekte oder Konferenzen. Diese sind Hauptziel für Angriffe aus dem Ausland. Es ist daher besonders wichtig, dass Verwaltungsmitarbeitende, die auch Forschenden helfend zur Seite stehen, im Bereich der Cybersicherheit sensibilisiert werden. Dabei muss es auch einen verstärkten Fokus auf ein sicheres Off-Boarding gelegt werden, wie zum Beispiel auf das strikte Löschen und Entfernen von Benutzerkonten.

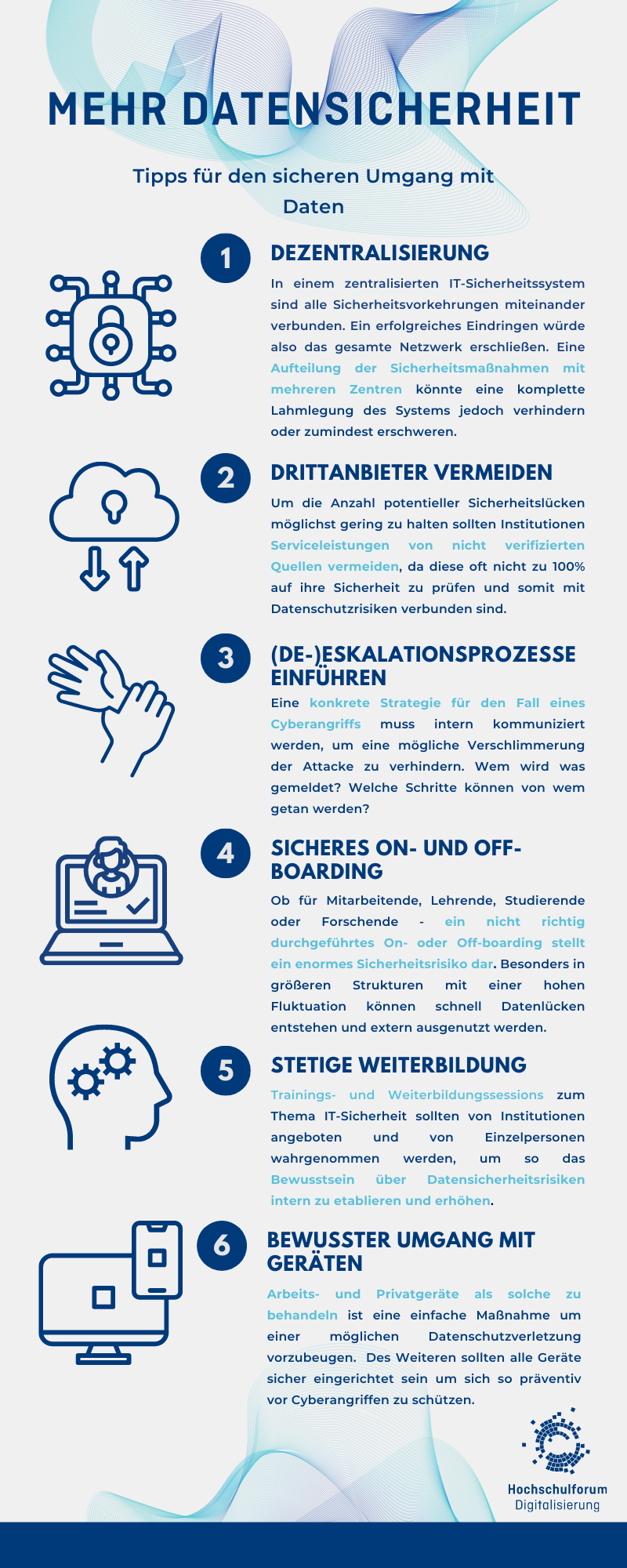

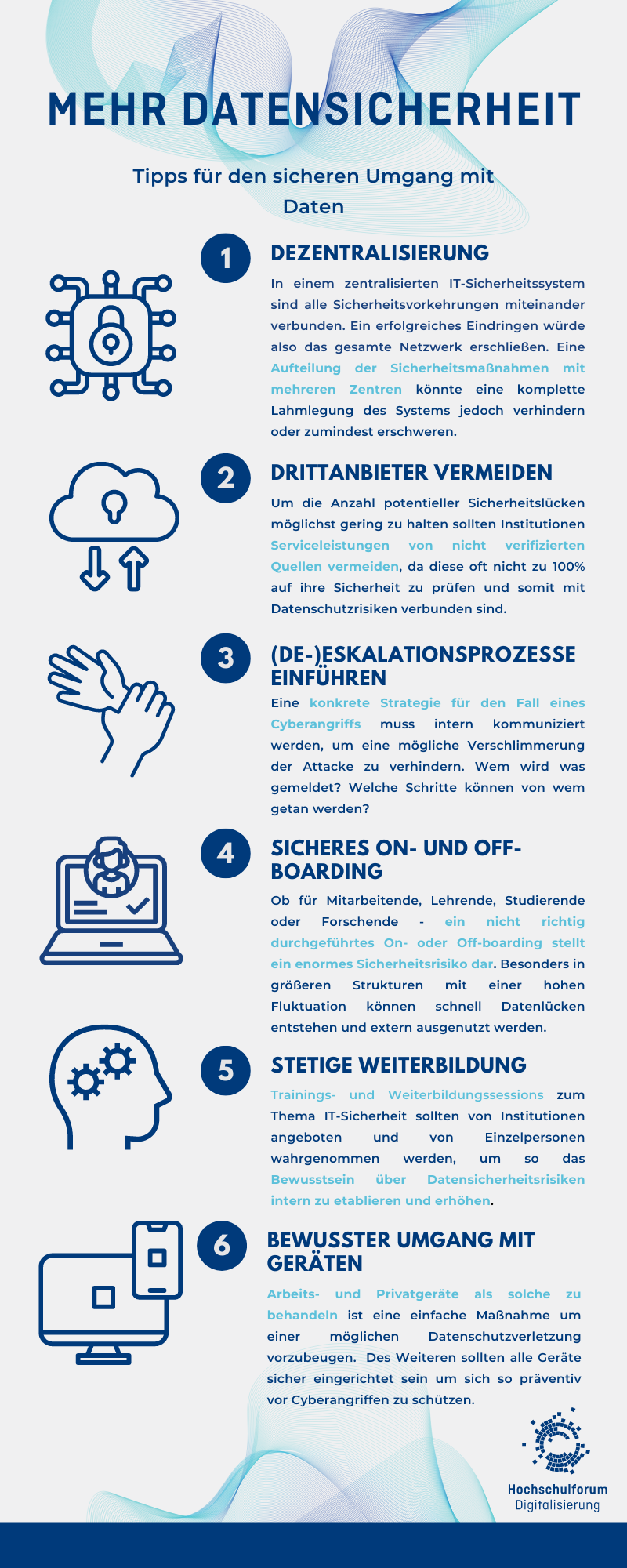

Tipps: Wie können sich Institutionen sowie Privatpersonen vor Cyberangriffen schützen?

Institutionen

- Basis für sicheren und bewussten Umgang mit digitalen Daten schaffen

- Bewusstsein für Sicherheitsrisiken auf allen Ebenen etablieren und erhöhen

- regelmäßige Trainings und Sicherheitsschulungen für Mitarbeitende, Lehrende und Studierende

- Monitoring- und Früherkennungsprogramme nutzen, um böswillige Aktivitäten schneller zu identifizieren und zu entschärfen

- Strategien zur Einschätzung und Bewältigung von Cyberangriffen standardisieren und über interne Veröffentlichungen verbreiten

Privatpersonen

- Privat- und Arbeitsgeräte (sofern praktikabel) als solche benutzen

- Sicheres Einrichten von Geräten als präventiver Schutz vor Angriffen (Passwörter, Sicherheitsvorkehrungen des Geräts einschalten, Vertrauenswürdigkeit und Zugriffsberechtigungen von Apps, etc. prüfen)

- formale Sicherheitsstrategie entwickeln (BSI)

- Datenumgang regulieren (Welche meiner Daten sind wo öffentlich zugänglich?)

- Regelmäßig Backups von Daten erstellen

Mauritz Danielsson

Mauritz Danielsson

Peter van der Hijden

Peter van der Hijden

Annalisa Biehl

Annalisa Biehl